惠普企业(HPE)警告说,其Aruba AirWave管理平台所使用的开源程序Sudo中的一个漏洞会允许任何无特权和未经认证的本地用户在含有漏洞的主机上获得root权限。

根据HPE最近的安全公告,Sudo漏洞的危害程度很高,攻击者一般会通过一个漏洞以较低的权限获得跳板,然后利用这一跳板来提升权限,因此攻击者可以利用该漏洞发起链式攻击。

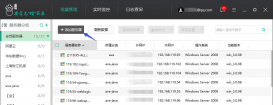

Aruba AirWave管理平台是HPE对有线和无线基础设施的实时监控和安全警报系统。该Sudo漏洞(CVE-2021-3156)是由Qualys研究人员在1月份报告的,估计会影响到数百万终端设备和系统的安全。

根据Sudo许可证,该程序会允许系统管理员授权给某些用户(或用户组)root权限或其他用户身份来运行一些(或所有)命令。

Sudo归来

在发现Sudo漏洞时,Qualys的产品管理和工程副总裁Mehul Revankar在一份研究报告中认为该Sudo漏洞也许是近期最重要的Sudo漏洞(包括范围和影响),并且该漏洞已经隐藏了近10年。

2021年6月18日,该公司公开披露了该漏洞,并表示它影响了8.2.13.0版本之前的所有AirWave管理平台。

根据安全公告,Sudo的命令行参数解析代码中的一个漏洞可能会允许能够访问Sudo的攻击者以root权限来执行命令或二进制文件。

Qualys研究人员将该Sudo漏洞命名为 "Baron Samedit",并表示该漏洞是在2011年7月被引入Sudo代码的。该漏洞最初被认为只影响Linux和BSD操作系统,包括Ubuntu 20.04(Sudo 1.8.31)、Debian 10(Sudo 1.8.27)和Fedora 33(Sudo 1.9.2)的Linux版本。从那时起,很多供应商就已经提出了安全警告。

HPE可能是最新一个报告其代码中存在Sudo依赖性的厂商,但它可能不会是最后一个。

但在2月份,苹果的一份安全公告警告说,macOS(macOS Big Sur 11.2,macOS Catalina 10.15.7,macOS Mojave 10.14.6)在一个未指定的应用程序中发现了Sudo漏洞。该消息发布后,苹果公司及时发布了一个Sudo补丁(Sudo 1.9.5p2版),缓解了该漏洞的危害。

HPE提供针对Sudo的缓解措施

据研究人员称,在Aruba AirWave管理平台的背景下,该漏洞可被用来进行权限升级攻击。通过触发应用程序中的'堆溢出'漏洞,就有可能将用户的低访问权限改为root用户访问权限。这可以在设备上植入恶意软件或对低权限的Sudo账户进行暴力破解攻击来实现。

Sudo漏洞是一个基于堆的缓冲区溢出的漏洞,它允许任何本地用户欺骗Sudo以shell 模式来运行。研究人员解释说,当Sudo以shell模式运行时,它会用反斜杠转义命令参数中的特殊字符。同时,在决定Sudo用户的权限之前,一个插件会删除命令中的任何转义字符。

HPE表示,为缓解这一问题,用户应将AirWave管理平台升级到8.2.13.0及以上版本。Sudo在今年早些时候发布了一个补丁。HPE AirWave客户还可以使用一个技术方案来解决该漏洞。

为了尽量降低攻击者利用这些漏洞的可能性,Aruba建议将AirWave的CLI和基于Web的管理界面限制在专门的第2层网段/VLAN中,或者由第3层及以上的防火墙策略控制。

本文翻译自:https://threatpost.com/hpe-sudo-bug-aruba-platform/169038/

原文地址:https://www.4hou.com/posts/MNY1