数据依然成为企业运行的血液,其每次互动时从客户那里收集信息,并以此提高效率、提高敏捷性并提供更高水平的服务。数据收集越多、越重要,大数据环境下,数据自然成为黑客眼馋的目标。

随着时间一天天过去,证据越来越多显示数据越来越重要,对数据的攻击越来越频繁。根据国外有关报道,在过去几个月中,我们看到了针对Neiman Marcus、Facebook和Robinhood股票交易应用程序的大规模数据泄露。当然,这些都不是孤立安全事件,通观近年来,全球数据泄露事件的数量平均每天接近 3 起。统计数据表明,一般企业都没有时间对其数据进行防御,但是数据又非常重要,根据国外安全网站总结的五个步骤,我们一起看看如何保护各类规模企业的数据。

第一步:审查和调整数据收集标准

企业提高客户数据安全性,需要采取的第一步是审查自身收集的数据类型以及原因。大多数进行这项工作的公司最终都会发现,随着时间的推移,收集到的客户信息的数量和种类远远超出了企业的原始意图。例如,收集客户姓名和电子邮件地址等信息是相当标准的。如果这就是企业存档的全部内容,基本上就不会成为攻击者的有吸引力的目标。但是,如果企业拥有云呼叫中心或任何类型的高接触销售周期或客户支持,可能会收集家庭住址、财务数据和人口统计信息,然后会收集一个非常适合身份盗用的数据集到野外。因此,在评估每个收集到的数据点以确定其价值时,企业应该问自己:这些数据促进了哪些关键业务功能。如果答案是否定的,应该清除数据并停止收集。如果有一个有效的答案,但不是关键的功能,企业应该权衡数据创造的好处与如果数据在泄露中暴露可能遭受的损害。

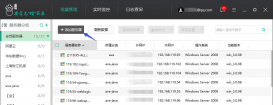

第二步:最小化数据访问

减少要保护的数据量后,下一步是通过最大限度地减少访问数据的人员来减少数据的攻击面。访问控制在数据保护中发挥着巨大的作用,因为窃取用户凭据是恶意行为者进入受保护系统的主要方式。出于这个原因,企业需要将最小特权 (PoLP) 原则应用于其数据存储库以及连接到系统。最小化对数据的访问还有另一个有益的副作用:它有助于防止内部威胁导致数据泄露。研究公司 Forrester 预测,今年有31% 的数据泄露事件是由内部威胁导致的,同时这一数字只会在此之后继续增长。因此,首先通过将敏感的客户数据从大多数员工手中排除,企业可以同时应对内部和外部威胁。

第三步:尽可能消除密码

即使在减少了可以访问客户数据的人数之后,企业仍然可以通过另一种方式让黑客更难获得这些数据。为了尽可能避免将密码作为主要身份验证方法。根据 2021 年 Verizon 数据泄露调查报告,去年所有数据泄露中有 61%涉及使用凭据、被盗或其他方式。因此,从逻辑上讲,需要担心的凭据越少越好。还有一些方法可以减少对传统密码身份验证系统的依赖。一种是使用双因素身份验证。这意味着账户需要密码和限时安全令牌,通常通过应用程序或短信提供。但更好的方法是使用硬件安全密钥。依靠牢不可破的加密凭证来控制数据访问的物理设备。双因素身份验证的使用,网络钓鱼和其他社会工程攻击的威胁大大减少。双因素身份认证是当前最好的安全身份验证方法,至少在像 Hushmesh 这样的解决方案成为主流之前是这样。

第四步:加密静态和动态数据

虽然凭证泄露确实是造成数据泄露的最大威胁,但不是唯一的威胁。攻击者总是有可能利用软件缺陷或其他安全漏洞绕过正常的访问控制方法并访问客户数据。最糟糕的是,此类攻击既难以检测,而且一旦发生就更难阻止。这就是为什么任何称职的数据保护计划的第四步是确保所有客户数据始终保持加密状态。这意味着使用在数据通过时采用强加密的软件、采用加密的网络硬件和组件,以及允许静态数据加密的数据存储系统。可以最大限度地减少攻击者在没有凭据的情况下可以获得的数据访问权限,并且可以在确实发生违规时帮助控制损害。

第五步:制定数据泄露响应计划

不管你怎么看,这世界从来都不存在完美的网络安全。攻击者总是在努力寻找可以利用的弱点。做好准备的企业将消除或减少其中的许多风险。但这并不意味着数据安全固若金汤,没有泄露的可能性。这就是客户数据保护框架的最后一步是制定数据泄露响应计划的原因。如果攻击者确实获得了对客户数据的访问权限,应该为企业提供路线图以帮助其做出响应。该计划应不遗余力地详细说明内部 IT 团队应如何应对、首选的 3rd 方安全顾问是谁以及如何将违规通知客户通知等所有内容。最后一部分很可能是最重要的。在数据泄露之后,企业如何让其客户变得完整可以决定反弹程度(如果有的话)。例如,与消费者安全公司合作,在数据泄露后为受影响的客户提供金融欺诈保护和身份保护可能是明智之举。这将降低任何进一步损害企业声誉的后续事件的风险。

底线

一个简单的事实是,尚未遭受数据泄露的企业可以说是正在用借来的时间运营。而且他们的数据泄露的可能性很大。但应用框架将大大有助于将赔率转回对他们有利的局面。将最大程度地降低数据泄露的风险,限制确实发生的损害,并帮助公司处理后果。在网络安全这个不完美的世界中,没有任何企业可以要求更多。

参考来源:The hacker news

原文地址:https://mp.weixin.qq.com/s?__biz=Mzg2NjY2MTI3Mg==&mid=2247484457&idx=3&sn=c298309ddb11337986c5f61ccbd61646&chksm=ce4622def931abc80d34009855d04b0b3efe7847be7d697f49ff6a6d3a359027105c4b7c49fe&mpshare=1&s