近日,总部位于瑞士的房地产代理公司Neho泄露了其内部凭据,这或将威胁到该公司及其客户的敏感数据。

- 瑞士房地产代理公司Neho系统配置错误,将敏感凭据暴露在公众面前

- 使用泄露的数据,威胁行为者可能会破坏公司的内部系统并劫持官方通信渠道

- 房地产代理商处理敏感数据,包括客户的个人身份信息、银行账户详细信息以及网络犯罪分子高度重视的其他数据。确保网络安全至关重要

- Cybernews联系了Neho,公司解决了这个问题

Cybernews研究团队在 Neho.ch网站中发现了一个配置错误,暴露了其敏感凭据,威胁行为者或可利用这一点接管公司的系统。

该公司的网站以房地产分类广告为特色,每月访问量约为12万。Neho的年收入近1200万美元,声称是该国第一家免佣金房地产代理商。

公众访问公司系统

3月18日,Cybernews研究团队在Neho的官方网站上发现了一个可公开访问的环境文件(.env)。

该文件包含 PostgreSQL 和 Redis 数据库凭据,包括主机、端口、用户名和密码。

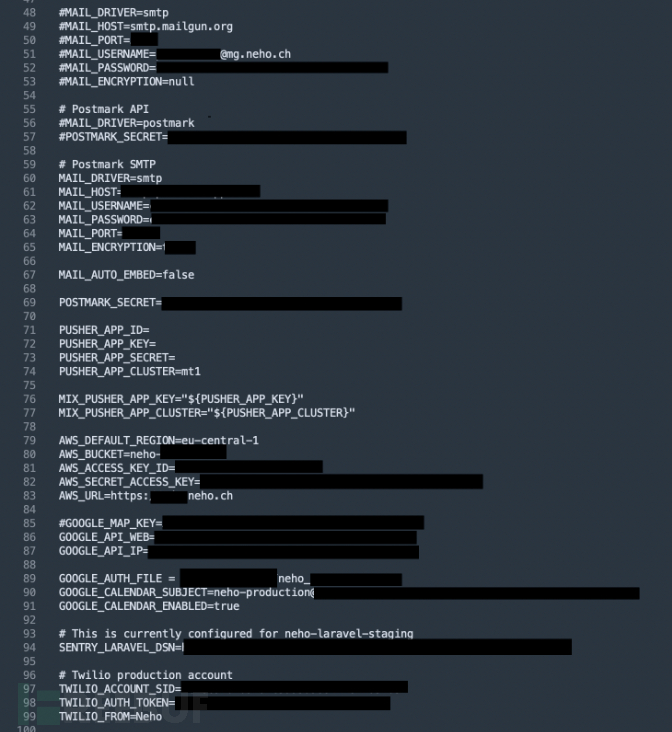

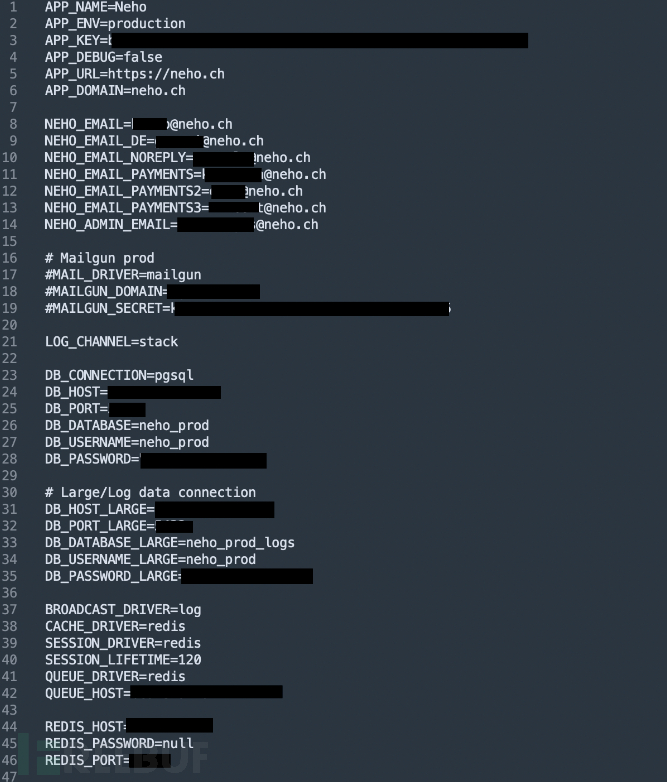

泄露的环境文件 | 图片来自网络新闻

这些凭据一旦泄露非常危险,因为这会直接授予威胁行为者访问数据库内容的权限。而这些数据库已连接到互联网,这使得攻击者更容易访问它们。

在泄露的数据中,研究人员发现了亚马逊网络服务(AWS)存储凭证 - 密钥ID和机密。从名称来看 - “neho-media”,存储桶内最有可能存储的是图像。

虽然出于法律原因,研究人员无法定义存储桶的确切内容,但它也可能包含与该机构的客户或属性相关的敏感文件。

研究人员还偶然发现了Elasticsearch AWS凭证。通常,这些实例是潜在的宝库,包含关键信息,例如客户记录,付款数据和无数其他宝贵的细节。

泄露的凭据包括:

- PostgreSQL 数据库主机、端口、名称和密码

- Redis 数据库主机、端口和密码

- Mailgun主机、用户名和密码

- 邮戳 API 和 SMTP 凭据

- AWS Bucket访问密钥 ID 和密钥

- Twilio账户凭证

- Aircall API 和令牌

- 弹性搜索 AWS 凭证

- Google 客户端 ID 和密钥

- Facebook 客户端 ID 和秘密

- Trustpilot API 密钥和密钥

- Pricehubble 证书

- Movu.ch代币

- Canny ID、密钥和令牌

- 旅行时间API

企业沟通渠道面临风险

此外,还有另一条敏感信息是邮戳电子邮件发送服务的应用程序编程接口 (API) 和简单邮件传输协议 (SMTP) 凭据。通过利用这些凭据,恶意行为者可以使用公司的官方电子邮件部署网络钓鱼活动并发送垃圾邮件。

在泄露的凭据中,研究人员还发现了该公司使用的Mailgun电子邮件服务的主机,用户名和密码。

如果这些凭据落入那些恶意行为者手中,他们就能够查阅这些信息并利用这些信息发送电子邮件,这构成了重大威胁。

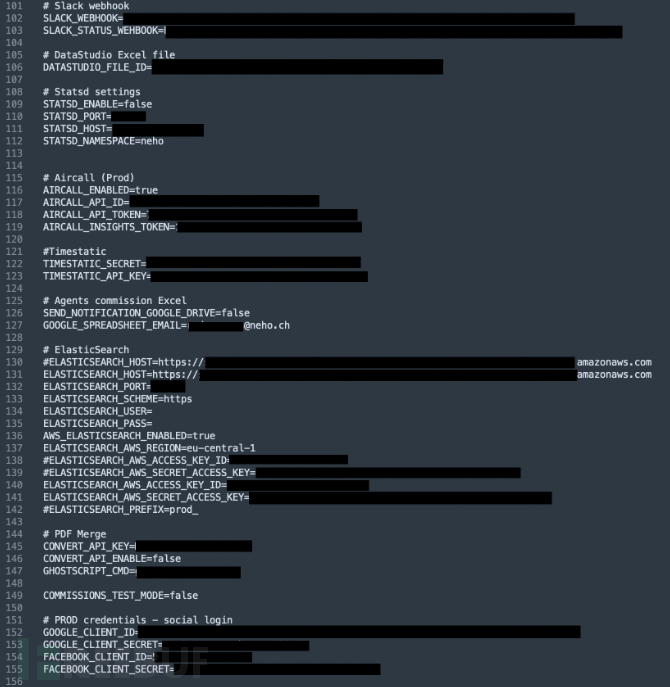

泄露的数据还显示,该公司一直在使用基于云的呼叫中心软件Aircall和用于拨打和接听电话和短信的通信工具Twilio。

泄露的环境文件 | 图片来自网络新闻

出现的这些问题让公司与客户之间的这些沟通渠道面临巨大风险,而可公开访问的环境文件暴露了Aircall API和令牌以及Twilio凭据,威胁行为者能够劫持访问这些信息。

该文件还包含带有密钥的Facebook App ID,以及Google的Client ID和密钥。泄露这些凭据令人担忧,因为威胁行为者可能会使用它们来劫持公司的Facebook和Google应用程序或请求用户数据。

此外,用于访问审查平台Trustpilot的API密钥和秘密也遭遇泄露,这些凭据可能会授予对Neho在平台上的帐户的访问权限,使恶意行为者能够编辑或删除与Neho相关的数据,并损害其声誉。

还有一些不太重要的凭据也被泄露了,包括:Pricehubble凭据,Movu.ch 令牌,Canny ID,密钥和令牌以及TravelTime API。

泄露的环境文件 |图片来自网络新闻

房产代理公司内收录大量敏感数据

此次该公司暴露的数据种类繁多,数量也较大,威胁行为者能够相对轻松地对网站本身及其用户发起大量攻击。

像这样的房地产代理商遭遇网络攻击是很危险的,因为这些公司通常被委托处理大量敏感数据,包括客户的关键个人身份信息(PII)以及他们的银行账户详细信息。这些数据对网络犯罪分子具有巨大的吸引力。

使用Neho泄露的数据,恶意行为者可能已经完全接管了公司的内部系统,并使用权限提升和横向移动来进一步利用。

威胁参与者可以利用数据库中存在的数据来发起一系列恶意活动,包括网络钓鱼攻击、欺诈性营销活动和身份欺诈。

除了赎金和数据被盗的风险外,攻击者还可能选择复制私有数据集以促进进一步入侵。

公司的回应

该公司在官方声明中表示,他们“立即”删除了暴露的环境文件。

他们还表示经常轮换密钥,泄露的文件里基本都是一些过时的数据,或者是一些不再使用的非活动服务。

如何规避风险?

为了降低其数据被暴露和破坏的任何进一步风险,Neho应始终启用安全功能并实施安全措施:

- 避免使用“root”用户:以“root”用户身份操作可能会带来安全风险,因此 Neho 应尽可能避免使用此用户帐户。

- 保持数据库被屏蔽:Neho的数据库应该受到保护,不受公共互联网的影响。这可以通过将它们置于防火墙或虚拟专用网络 (VPN) 后面来增强其安全性来实现。

- 实施基于角色的访问控制:根据用户角色建立访问控制非常重要。每个用户都应具有适当的权限,仅允许他们访问必要的信息。

- 安全的远程数据库访问:如果需要通过互联网访问数据库,则应实施严格的身份验证措施,以确保只有经过授权的个人才能访问它。

- 利用多重身份验证 (MFA):Neho 应使用 MFA,除了登录凭据外,还需要其他身份验证方法。这样,即使攻击者设法获得有效的登录凭据,他们仍然需要第二个身份验证因素才能获得访问权限。

参考来源:https://cybernews.com/security/neho-real-estate-agency-data-leak/