详解Nginx服务器和iOS的HTTPS安全通信

简介

在网络通信中,使用抓包软件可以对网络请求进行分析,并进行重放攻击,重放攻击的解决方案一般是使用一个变化的参数,例如RSA加密的时间戳,但考虑到网络传输时延,时间戳需要有一定的误差容限,这样仍然不能从根本上防止重放攻击。想要较好的解决重放攻击问题,应考虑使用HTTPS通信,HTTPS协议是由SSL+HTTP协议构建的可进行加密传输、身份认证的网络协议,比HTTP协议安全。

实现

对于用浏览器访问的网站,需要向CA申请证书才能保证HTTPS的网页被正常的浏览,否则会被警告是不安全或者未认证的网站,而对于一些后台数据的传输,使用自签署的证书即可。

服务端的配置

生成证书

在服务器的命令行下进行如下操作

①生成服务端的私钥,需要输入一个4~8191位的密码

|

1

|

openssl genrsa -des3 -out server.key 2048 |

②去除key文件的密码,这里需要输入①中填写的密码

|

1

|

openssl rsa -in server.key -out server.key |

③生成csr文件,这一步要求输入多种信息,可以全部按回车跳过

|

1

|

openssl req -new -key server.key -out server.csr |

④生成crt文件,这一步中的-days后为有效期,可以写长一点

|

1

|

openssl x509 -req -days 3650 -in server.csr -signkey server.key -out server.crt |

⑤合并crt与key制作pem,用于后面生成cer以供客户端验证

|

1

|

cat server.crt server.key > server.pem |

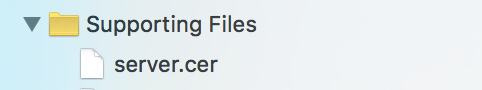

⑥用pem生成cer,cer文件存放在客户端用于验证

|

1

|

openssl x509 -in server.pem -outform der -out server.cer |

2.修改nginx配置文件

如果不知道配置文件的路径,使用下面的命令来打印。

|

1

|

nginx -t |

这个命令可以用来测试配置文件是否正确,同时也会打印出路径。

根据打印的内容,打开nginx.conf,可以发现其中有一个http { … } 配置标签,在http标签中添加一个server配置标签。

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

|

server {listen 443;server_name localhost;# 配置网站的根目录和首页的文件名和类型index index.html index.htm index.php;root <这里填写网站的根目录>ssl on;ssl_certificate <这里填写crt文件server.crt的全路径>ssl_certificate_key <这里填写私钥key文件server.key的全路径># 下面是对php的配置,如果不配置,将无法正常解析php文件,这段配置是从nginx对HTTP的80端口配置中复制过来的,如果这段配置不能正常工作,请从自己的服务器对80端口的配置文件中复制过来。location ~ .*\.(php|php5)?${ #fastcgi_pass unix:/tmp/php-cgi.sock; fastcgi_pass 127.0.0.1:9000; fastcgi_index index.php; include fastcgi.conf;}location ~ .*\.(gif|jpg|jpeg|png|bmp|swf)${ expires 30d;}location ~ .*\.(js|css)?${ expires 1h;}# 这里如果不知道如何填写,请参考80端口的配置文件include <nginx的conf目录路径>/rewrite/default.conf;access_log <nginx服务器日志的路径>/default.log;} |

3.更新配置

|

1

2

|

nginx -t #测试配置文件是否正确nginx -s reload #重新加载配置文件 |

到这里,服务端的配置就结束了。

客户端的配置

如果是CA颁发的证书,直接使用HTTPS请求即可,但我们是自签署证书,如果直接访问会报错,下面介绍一下使用AFN来配置自签署证书的HTTPS请求的方法。

1.将上文提到的cer证书导入到App的Bundle中

将server.cer导入bundle

2.在使用AFN进行请求前,先进行如下配置

|

1

2

3

4

5

|

AFSecurityPolicy *policy = [AFSecurityPolicy policyWithPinningMode:AFSSLPinningModePublicKey];policy.allowInvalidCertificates = YES;AFHTTPSessionManager *manager = [AFHTTPSessionManager manager];manager.securityPolicy = policy;// 下面使用manager进行HTTPS请求即可。 |

感谢阅读,希望能帮助到大家,谢谢大家对本站的支持!

原文链接:http://blog.csdn.net/xyt8023y/article/details/50780818